红蓝队技战术一手资料分享!关注我们 ❤️添加星标 🌟

本文字数:532

阅读时长:1 ~ 2min

声明:仅供学习参考使用,请勿用作违法用途,否则后果自负!

0x01 漏洞简介

2024年7月2日,灵悉实验室监测到一则OpenSSH组件存在代码注入漏洞的信息,漏洞编号:CVE-2024-6387,漏洞威胁等级:高危。

在基于 glibc 的 Linux 系统中的 OpenSSH 服务器 (sshd) 中发现了远程未经身份验证的代码执行 (RCE) 漏洞,攻击者可以利用该漏洞执行任意代码,导致服务器失陷。

0x02 组件介绍

OpenSSH是使用SSH通过计算机网络加密通信的实现。它是取代由SSH Communications Security所提供商用版本的开放源代码方案。目前OpenSSH是OpenBSD的子项目。

0x03 影响范围

目前受影响的OpenSSH版本:

8.5p1 ≤ OpenSSH < 9.8p1

0x04 检测方式

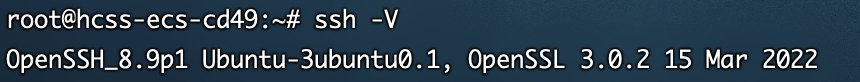

方式一:本地通过命令ssh -V查看当前openssh版本。

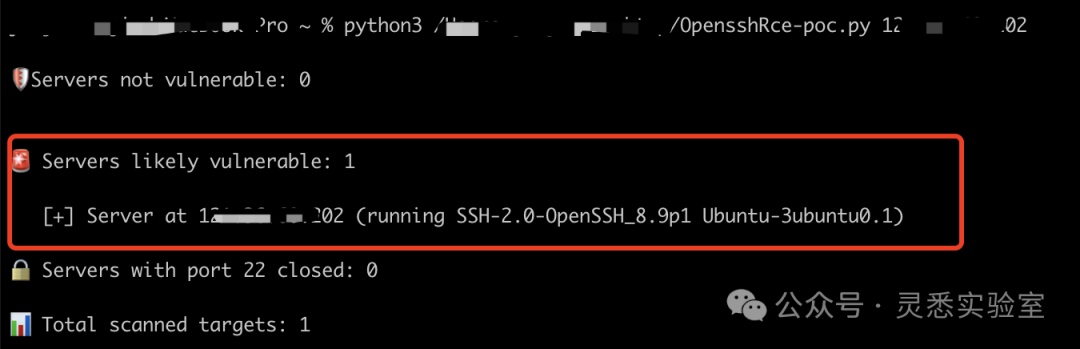

方式二:远程使用漏洞poc脚本检测,脚本获取方式见文章末。

0x05 官方修复建议

官方已发布最新版本修复该漏洞,请受影响客户将Openssh更新到安全版本:OpenSSH > 9.8p1。下载链接:

https://www.openssh.com/releasenotes.html

Debian解决方案:

https://security-tracker.debian.org/tracker/CVE-2024-6387

Ubuntu解决方案:

https://ubuntu.com/security/notices/USN-6859-1

Redhat解决方案:

https://access.redhat.com/security/cve/cve-2024-6387

脚本获取方式:关注公众号,添加运营微信备注“ssh”即可。

脚本获取方式:关注公众号,添加运营微信备注“ssh”即可。

脚本获取方式:关注公众号,添加运营微信备注“ssh”即可。

如果喜欢就关注一下,在公众号获取入群方式,交流群定期进行技术分析,还有一线厂商的内推招聘等你来拿~